Aquellos que deben velar por la seguridad informática de sus organizaciones entre sus tareas tienen una un tanto ingrata e incomprendida. Ingrata en el sentido que la mayor parte del tiempo no encuentras nada. Incomprendida porque la mayor parte del tiempo tu jefe piensa que estás perdiendo el tiempo. A pesar de esto, revisar trazas y buscar irregularidades en el funcionamiento de la red es un trabajo vital para mantenerlas seguras. En el mejor de los casos se puede encontrar algo interesante, en el peor, habrá que aplicar el procedimiento para desconexiones de emergencia de la red, mencionado en esta otra entrada: Misterios en DNS.

Este caso fue de los interesantes.

Como en la mayoría de las redes, tenemos publicado un servidor DNS para que el resto del mundo nos pueda enviar correos electrónicos. Normalmente las peticiones que llegan a este servidor están asociadas a nuestro dominio y son relativamente pocas. Como precaución, se revisan las peticiones que realiza este servidor y aquellas que recibe.

De pronto, el mayor número de peticiones recibidas en nuestro servidor estaban relacionadas con el nombre pizzaseo.com, lo cual es raro, ya que este dominio no pertenece a nuestra red. El primer impulso fue revisar las trazas de DNS. En estas se comprobó que todas estas peticiones estaban siendo rechazadas, que es lo que debe ocurrir.

A menos que por alguna razón específica se requiera, NUNCA se debe dejar abierto un servidor DNS a peticiones de Internet no relacionadas con el dominio que gestione. Lo mismo vale para el correo electrónico.

Prematura y diligentemente busqué la dirección IP origen de las peticiones y la bloqueé en el cortafuegos. Para mi sorpresa, seguían llegando peticiones del mismo dominio. Al comprobar, resulta que estas peticiones provienen de un IP diferente, por lo que la cosa se iba tornando un poco más seria. Decidido a bloquear todas las direcciones reviso las trazas, pero al llegar a más de 100, es obvio que este enfoque no funciona.

Generalmente cuando tenemos un problema, alguien en el mundo ya lo padeció y escribió sobre ello en Internet, a menos que trabajes en algo tan nuevo o exótico que seas la única persona a quien consultar. En casos como ese, buena suerte, estás por tu cuenta y escribe la solución en Internet, para los que vienen detrás.

Una búsqueda en Google y algunos sitios relacionados con incidentes de seguridad informática arrojaron que estábamos frente a un ataque distribuido de denegación de servicio (DDoS) conocido como amplificación DNS. Incluso existe un pulso de OTX que incluye ese dominio como indicador de compromiso (ver).

|

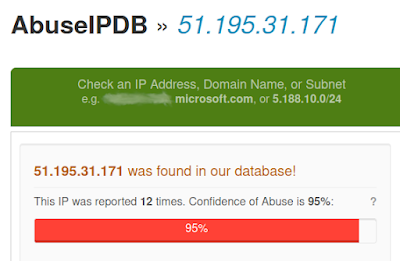

| Resultado del sitio AbuseIpDB de una de las direcciones IP origen de las peticiones a pizzaseo.com |

En el artículo Stop Feedin the Pizza DDoS DNS Attack, publicado en LinkedIn por Jason Muskat se dan elementos para reconocer el ataque y bloquear el tráfico de los emisores. Aunque la medida más importante es evitar los servidores DNS abiertos.

¿Cómo funcionan los ataques de amplificación DNS?

|

| Funcionamiento de un ataque DDoS de amplificación de DNS |

Como todo ataque de denegación de servicio, el objetivo es causar que un servicio o recurso sea inaccesible a los usuarios legítimos. Normalmente provoca la pérdida de la disponibilidad por el consumo del ancho de banda de la red víctima o sobrecarga de los recursos computacionales del sistema atacado.

Un ataque de amplificación del servidor de nombres de dominio (DNS) es una forma popular de denegación de servicio distribuida (DDoS). Los atacantes utilizan servidores DNS abiertos de acceso público para inundar un sistema objetivo con tráfico de respuesta DNS.

La técnica principal consiste en que un atacante envíe una solicitud de búsqueda de nombre DNS a un servidor DNS abierto con la dirección de origen falsificada para que sea la dirección del objetivo. Cuando el servidor DNS envía la respuesta del registro DNS, se envía en su lugar al destino.

Los atacantes normalmente solicitarán tanta información de zona como sea posible para maximizar el efecto de amplificación. En la mayoría de los ataques de este tipo, las consultas falsificadas enviadas por el atacante son del tipo “ANY”, que devuelve toda la información conocida sobre una zona DNS en una sola solicitud.

Debido a que el tamaño de la respuesta es considerablemente mayor que la solicitud, el atacante puede aumentar la cantidad de tráfico dirigido a la víctima. Al aprovechar una botnet para producir una gran cantidad de consultas DNS falsificadas, un atacante puede crear una inmensa cantidad de tráfico con poco esfuerzo.

Debido a que las respuestas son datos legítimos provenientes de servidores válidos, es extremadamente difícil prevenir este tipo de ataques. Si bien los ataques son difíciles de detener, los operadores de red pueden aplicar varias estrategias de mitigación.

Debido al volumen de tráfico masivo que puede producir uno de estos ataques, a menudo es poco lo que la víctima puede hacer para contrarrestarlo. Es posible reducir la cantidad de servidores que pueden utilizar los atacantes para generar los volúmenes de tráfico. Si bien el único medio eficaz es eliminar los resolutores recursivos no seguros, esto requiere un gran esfuerzo por varias partes.

Como medidas de mitigación se pueden utilizar (ver):

- Verificación del IP origen de la petición.

- Deshabilitar la recursividad en los servidores de dominio autoritarios.

- Limitar la resolución recursiva a clientes autorizados.

- Limitar la cantidad de respuestas.

Siempre es emocionante descubrir algo interesante o raro en la montaña de trazas que genera una red de datos, desafortunadamente, generalmente es indicador de un problema. Buscar y buscar y buscar y no encontrar, aunque frustrante y aburrido, es mejor a encontrar que nuestra red ha sido vulnerada.

Comentarios

Publicar un comentario